騰訊報告:上半年區塊鏈安全造成27億美元損失(附全文)

加密原理、對網絡安全均有較高的認知。然而,許多數字虛擬幣交易參與者并不具有這些能力,非常容易出現安全問題。

2017年7月1日,中原油田某小區居民188.31個比特幣被盜。油田警方幾個月后將位于上海的竊賊戴某抓獲,價值280萬美元;

2017年10月,東莞一名imToken用戶發現100多個ETH(以太坊幣)被盜,最終確認是身邊的朋友盜取他的數字加密貨幣。

三、區塊鏈數字貨幣“熱”背后的三大網絡安全威脅

1.數字貨幣勒索事件頻發,基礎設施成勒索病毒攻擊重點目標

勒索病毒是2018年上半年危害互聯網最嚴重的病毒之一。勒索病毒加密受害者電腦系統,并要求受害者向某些指定的比特幣錢包轉帳,其危害范圍日益擴大,影響到事關國計民生的各個行業。

1.1上半年勒索病毒攻擊特征與三大勒索病毒家族

從受攻擊行業分布上看,傳統工業、互聯網行業、教育行業和政府機構是受勒索病毒攻擊的重災區,醫療行業緊隨其后。醫療由于其行業特殊性,一旦遭受到病毒攻擊導致業務停擺,后果將不堪設想。

觀察2018上半年勒索病毒攻擊系統占比可知,Windows Server版本系統受攻擊次數占比大于普通家用、辦公系統。Windows Server版本系統中Windows Server 2008版本系統受勒索病毒攻擊占比最大,造成該現象的主要原因為企業服務器數據價值一般情況下要遠遠高于普通用戶,中招后更加傾向于繳納勒索贖金,這一特性進一步刺激了攻擊者有針對性地對服務器系統的設備實施攻擊行為。

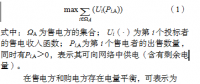

2018上半年以GlobeImposter,Crysis,GandCrab為首的3大勒索家族展開的攻擊活動占據了網絡勒索事件的絕大部分。此外,Satan家族在2018上半年時段展開的攻擊也有明顯上升,其它老牌家族依然有不同程度的活躍。

Top1:GlobeImposter勒索病毒家族

2018年2月,春節過后不久,包括醫療行業在內的多家國內公共機構的服務器就遭到最新的GlobeImposter家族勒索病毒變種的攻擊,黑客在突破企業防護邊界后釋放并運行勒索病毒,加密破壞數據庫文件,最終導致系統被破壞,正常工作秩序受影響。

該勒索病毒變種將加密后的文件重命名為.GOTHAM、.Techno、.DOC、.CHAK、.FREEMAN、.TRUE、.TECHNO等擴展名,并通過郵件來告知受害者付款方式,使其獲利更加容易方便。

Top2:Crysis勒索病毒家族

Crysis家族最早可以追溯到2016年3月,進入2017年后開始針對windows服務器發起持續攻擊。Crysis勒索病毒家族的攻擊模式主要為黑客通過爆破遠程登錄后,手動傳播勒索病毒并執行。

Crysis勒索病毒在2017年5月萬能密鑰被公布之后,消失了一段時間,但在2018上半年中新的變種依然比較活躍。Crysis家族變種也有多種,較為流行的加密后綴多為.arena、.arrow等,并且附加上的后綴中還會帶有受害者id和勒索者聯系郵箱,如1.txt.id-EE5106A8.[decrypthelp@qq.com].arrow。贖金金額需要受害者自行聯系黑客方可獲知。

Top3:GandCrab勒索病毒家族

GandCrab勒索病毒家族堪稱2018年勒索病毒界的“新星”,自1月騰訊御見威脅情報中心捕獲到首次盯上達世幣的勒索病毒GrandCrab起,短短幾個月的時間,GrandCrab歷經四大版本更迭。

第一版本的GandCrab勒索病毒因C&C被海外安全公司與警方合作后控制而登上各大科技媒體頭條,兩個月后GandCrab V2版本勒索病毒出現,勒索軟件作者為了報復安全公司與警方控制了其V1版本的C&C服務器,在V2版本中直接使用了帶有安全公司與警方相關的字符做為其V2版本的C&C服務器,因而又一次登上科技新聞版面。

兩個月后的GandCrab V3版本結合了V1版本與V2版本的代碼隱藏技術,更加隱蔽。GandCrab V3勒索病毒使用CVE-2017-8570漏洞進行傳播,漏洞觸發后會釋放包含“?????”(韓語“你好”)字樣的誘餌文檔。與以往版本的該家族的勒索病毒相比,該版本并沒有直接指明贖金金額,而是要求用戶使用Tor網絡或者Jabber即時通訊軟件與勒索者聯系。

GandCrab V4版本為該家族系列病毒中目前最新迭代版本,相比較以往的版本,V4版本文件加密后綴有了進一步變化(.KRAB),傳播渠道上也有了進一步的擴展,病毒通過軟件供應鏈劫持,破解軟件打包病毒文件,進一步傳播到受害者機器實施勒索攻擊。

此外,4月3號發現“魔鬼”撒旦(Satan)勒索病毒攜“永恒之藍”漏洞卷土重來,變種不斷出現,對企業用戶威脅極大。該病毒會加密中毒電腦的數據庫文件、備份文件和壓縮文件,再用中英韓三國語言向企業勒索0.3個比特幣,該病毒的最新變種除了依賴“永恒之藍”漏洞在局域網內攻擊傳播,還會利用多個新漏洞攻擊,包括JBoss反序列化漏洞(CVE-2017-12149)、JBoss默認配置漏洞(CVE-2010-0738)、Tomcat漏洞(CVE-2017-12615)、Tomcat web管理后臺弱口令爆破、Weblogic WLS組件漏洞(CVE-2017-10271)等等。

1.2下半年勒索病毒的傳播趨勢

(1)勒索病毒與安全軟件的對抗加劇

隨著安全軟件對勒索病毒的解決方案成熟完善,勒索病毒更加難以成功入侵用戶電腦,病毒傳播者會不斷升級對抗技術方案。

(2)勒索病毒傳播場景多樣化

傳統的勒索病毒傳播主要以釣魚郵件為主,勒索病毒更多利用了高危漏洞(如永恒之藍)、魚叉游戲攻擊,或水坑攻擊等方式傳播,大大提高了入侵成功率。以GandCrab為例,該家族勒索病毒傳播同時利用了釣魚郵件、水坑攻擊、網頁掛馬和漏洞利用四種方式。

(3)勒索病毒攻擊目標轉向企業用戶

個人電腦大多能夠使用安全軟件完成漏洞修補,在遭遇勒索病毒攻擊時,個人用戶往往會放棄數據,恢復系統。而企業用戶在沒有及時備份的情況下,會傾向于支付贖金,挽回數據。因此,已發現越來越多攻擊目標是政府機關、企業、醫院、學校。

(4)勒索病毒更新迭代加快

以GandCrab為例,當第一代的后臺被安全公司入侵之后,隨后在一周內便發布了GandCrab2,現在已升級到3.0版本。病毒早期發布時存在漏洞,使得安全公司可以解密被加密的文件,隨后更新的版本已無法被解密。

(5)勒索贖金提高

隨著用戶安全意識提高、安全軟件防御能力提升,勒索病毒入侵成本越來越高,贖金也有可能隨之提高。上半年某例公司被勒索病毒入侵后,竟被勒索9.5個比特幣。如今勒索病毒的攻擊目標也更加明確,或許接下來在贖金上勒索者會趁火打劫,提高勒索贖金。

(6)勒索病毒加密對象升級

傳統的勒索病毒加密目標基本以文件文檔為主,現在越來越多的勒索病毒會嘗試加密數據庫文件,加密磁盤備份文件,甚至加密磁盤引導區。一旦加密后用戶將無法訪問系統,相對加密而言危害更大,也有可能迫使用戶支付贖金。

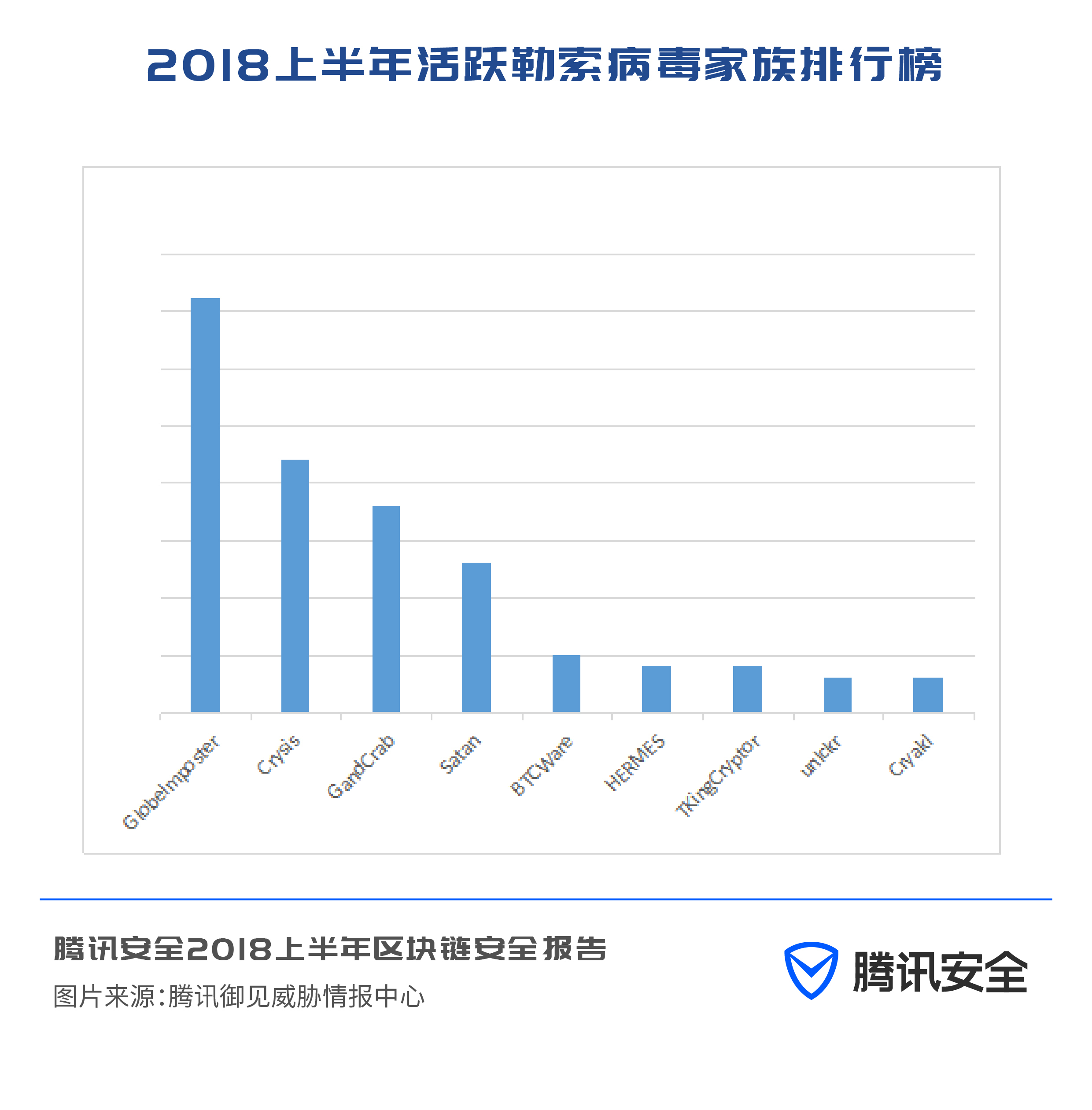

(7)勒索病毒黑色產業鏈形成

隨著勒索病毒的不斷涌現,騰訊御見威脅情報中心甚至觀察到一類特殊的產業誕生:勒索代理業務。當企業遭遇勒索病毒攻擊,關鍵業務數據被加密,而理論上根本無法解密時,而勒索代理機構,承接了受害者和攻擊者之間談判交易恢復數據的業務。

2.挖礦木馬“異軍突起”,成幣圈價值“風向標”

挖礦病毒發展成為2018年傳播最廣的網絡病毒,且挖礦熱度往往與幣種價格成正比。由于挖礦病毒的控制者可以直接通過出售挖到的數字虛擬貨幣牟利,挖礦病毒的影響力空前高漲,已經完全取代幾年前針對游戲玩家的盜號木馬、針對網購用戶的交易劫持木馬、甚至是用于偷窺受害者家攝像頭的遠程控制木馬。

當受害者電腦運行挖礦病毒時,計算機CPU、GPU資源占用會上升,電腦因此變得卡慢,如果是筆記本電腦,會更容易觀察到異常:比如電腦發燙、風扇轉速增加,電腦噪聲因此增加,電腦運行速度也因此變慢。挖礦年年有,但進入2018年以來,PC端挖礦木馬以前所未有的速度增長,僅上半年爆出挖礦木馬事件45起,比2017年整年爆出的挖礦木馬事件都要多。

2.1上半年挖礦木馬樣本分析與傳播特征

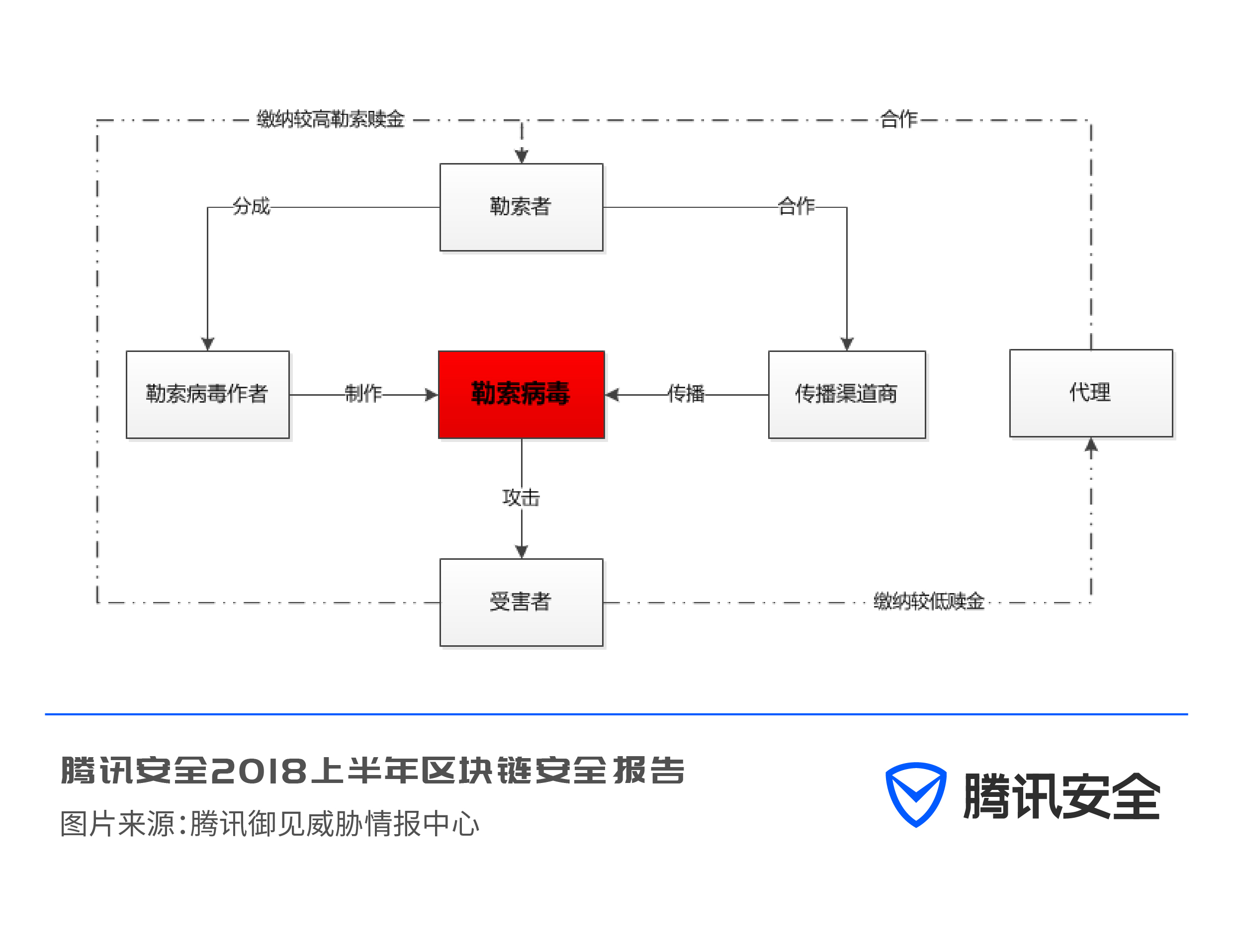

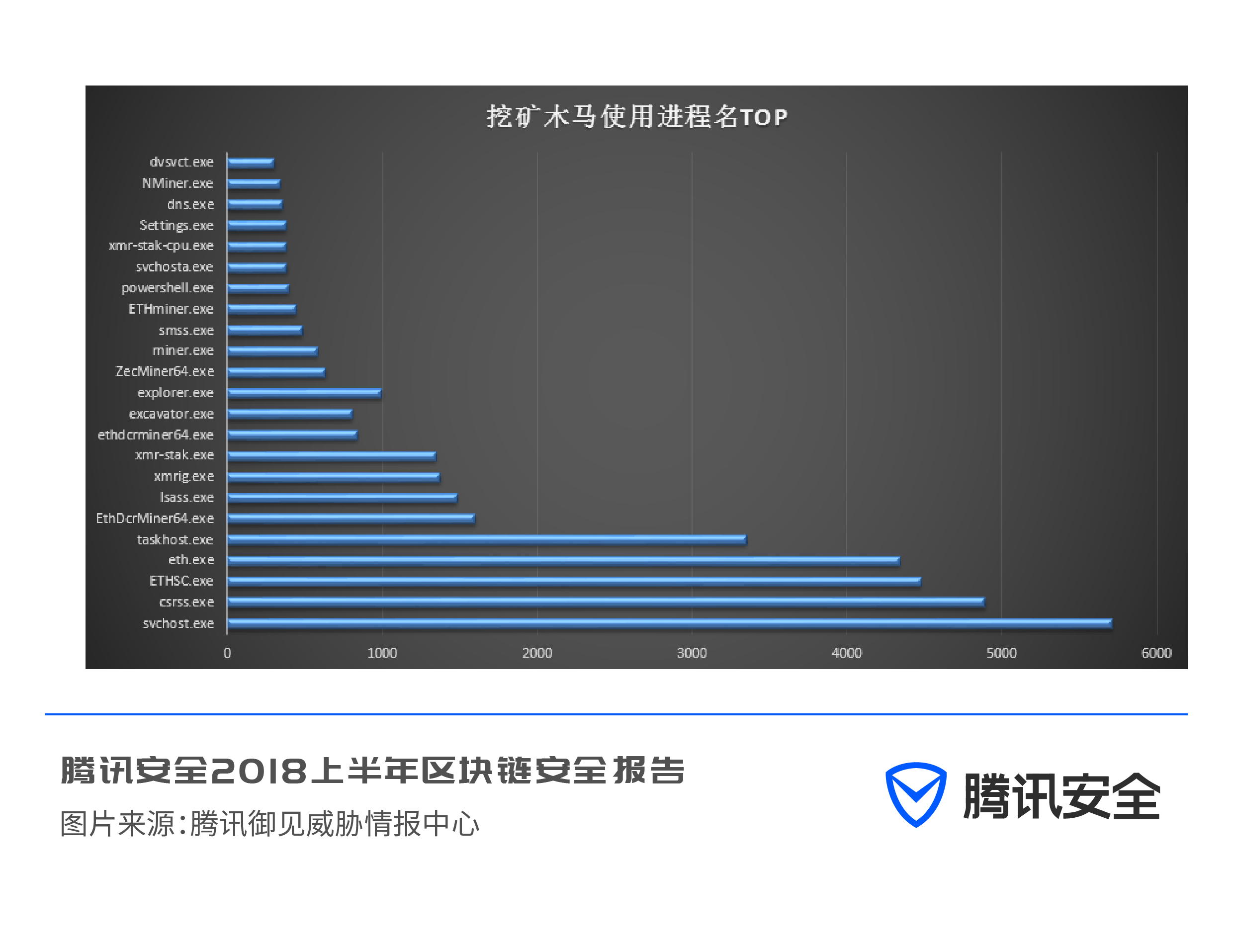

騰訊御見威脅情報中心對數十萬挖礦病毒樣本進行歸類,對挖礦木馬使用的端口號、進程名、礦池地址進行了總結。

挖礦木馬最偏愛的端口號是3333,其次是8008、8080、5555等端口。

木馬最愛的借用的進程名是svchost.exe以及csrss.exe,這兩個名字原本屬于windows系統進程,現被挖礦木馬利用來命名以迷惑用戶。

礦池就是一個開放的、全自動的挖礦平臺,目前挖礦木馬主要通過連接礦池挖礦,礦工將自己的礦機接入礦池,貢獻自己的算力共同挖礦,共享收益。上半年PC端僵尸網絡挖礦應用最廣泛的礦池為f2pool。

與以往挖礦木馬相比,2018上半年挖礦木馬出現新的傳播特征:

(1)瞄準游戲高配機,高效率挖礦

輔助外掛是2018上半年挖礦木馬最喜愛的藏身軟件之一。由于游戲用戶對電腦性能要求較高,不法分子瞄準游戲玩家電腦,相當于找到了性能“絕佳”的挖礦機器。

2018年1月,騰訊電腦管家曝光tlMiner挖礦木馬隱藏在《絕地求生》輔助程序中進行傳播

責任編輯:售電衡衡

-

5大重點任務11個重點細分 河北加快構建省級能源大數據中心

-

能源互聯網注入數字經濟新動能 電力大數據實現更多價值

2020-07-21能源互聯網,電力大數據,電力企業 -

中國首個100%利用清潔能源運營的大數據產業園投運

2020-07-21清潔能源,清潔能源消納,青海

-

探索大數據 區塊鏈實現與能源互聯網良好契合

2020-06-09區塊鏈,電力行業,能源互聯網 -

基于區塊鏈的含安全約束分布式電力交易方法

-

區塊鏈在能源交易與協同調度的應用前景:提升電力交易的自由度和實時響應效率

2019-11-04區塊鏈在能源交易與協同

-

5大重點任務11個重點細分 河北加快構建省級能源大數據中心

-

中國首個100%利用清潔能源運營的大數據產業園投運

2020-07-21清潔能源,清潔能源消納,青海 -

大數據產業園四處開花

2019-03-05大數據產業園

-

能源互聯網注入數字經濟新動能 電力大數據實現更多價值

2020-07-21能源互聯網,電力大數據,電力企業 -

全國人大代表、貴州六盤水市市長李剛:借力大數據綜合試驗區 建設六盤水5G示范城

2020-05-27大數據,5G,電力,六盤水,物聯網 -

融媒體平臺建設及縣域融媒體平臺軟件系統

2019-04-03融媒體平臺