利用802.1x協(xié)議實(shí)現(xiàn)局域網(wǎng)接入的可控管理

摘 要:802 1x協(xié)議可以為企業(yè)內(nèi)聯(lián)網(wǎng)提供一種安全的用戶管理方式。本文介紹了802.1x協(xié)議體系結(jié)構(gòu),重點(diǎn)分析了協(xié)議的工作原理及機(jī)制,并與目前流行的寬帶認(rèn)證方式進(jìn)行了比較,最后給出了其在企業(yè)局域網(wǎng)接入中實(shí)際

no mdix auto

dot1x port-control auto

dot1x timeout tx-period 10 //限制相應(yīng)時(shí)間保證DHCP工作正常

dot1x timeout reauth-period 600 //重新認(rèn)證時(shí)間間隔

dot1x timeout supp-timeout 10

dot1x guest-vlan 100 //如果用戶無法通過驗(yàn)證,暫時(shí)劃入VLAN 100,可設(shè)置策略使此VLAN無法與其它VLAN通信。

dot1x reauthentication

spanning-tree portfast

核心交換機(jī)Cisco6509配置:

核心交換機(jī)上需要進(jìn)行的設(shè)置主要是對(duì)Guest VLAN提供路由,同時(shí)設(shè)置訪問控制列表,只允許客戶訪問必要的資源。如以下配置中的access-list 100允許用戶將機(jī)器加入到域:

interface Vlan100

description temp for 802.1x testing

ip address 172.16.100.10 255.255.255.0

ip access-group 100 in

end

!

access-list 100 permit udp any host 172.24.64.153 eq domain

access-list 100 permit udp any host 172.24.64.154 eq domain

access-list 100 permit tcp any host 172.24.64.155 eq 88 // kerberos

access-list 100 permit tcp any host 172.24.64.155 eq 135

access-list 100 permit tcp any host 172.24.64.155 eq 389 //LDAP

access-list 100 permit tcp any host 172.24.64.155 eq 1025

access-list 100 permit tcp any host 172.24.64.155 eq 445

access-list 100 permit udp any host 172.24.64.155 eq netbios-ns

access-list 100 permit udp any host 172.24.64.155 eq 389 //LDAP

access-list 100 permit tcp any host 172.24.64.156 eq 88

access-list 100 permit tcp any host 172.24.64.156 eq 135

access-list 100 permit tcp any host 172.24.64.156 eq 389

access-list 100 permit tcp any host 172.24.64.156 eq 1025

access-list 100 permit tcp any host 172.24.64.156 eq 445

access-list 100 permit udp any host 172.24.64.156 eq netbios-ns

access-list 100 permit udp any host 172.24.64.156 eq 389

無線AP Cisco 1200配置:

在使用PEAP方式進(jìn)行802.1X認(rèn)證的AP1200上,需要進(jìn)行以下配置:

配置認(rèn)證服務(wù)器及接口參數(shù):Setup>Security Setup>Authentication Server Setup,選擇版本(802.1X Version for EAP Authentication):802.1X-2001,輸入RADIUS服務(wù)器地址、協(xié)議(RADIUS)、端口(1812或1645),最后選中“Use Server for [V] EAP authentication”。

WEP加密設(shè)置:在菜單Setup>Security Setup>Radio Data Encryption(WEP)中進(jìn)行如下設(shè)置:

SSID 設(shè)置:

5.3 認(rèn)證服務(wù)器配置

Radius服務(wù)器采用Cisco ACS,具體的配置任務(wù)如下:

添加AAA客戶端(交換機(jī)或AP):輸入客戶端的名稱、IP地址、密鑰和接口協(xié)議等。對(duì)于3550/2950交換機(jī),使用RADIUS(IETF)協(xié)議;對(duì)于AP1200, 使用RADIUS(AIRONET)協(xié)議。

系統(tǒng)配置-全局認(rèn)證配置:允許使用PEAP認(rèn)證方式;允許EAP-MSCHAP v2。

端口配置-RADIUS(IETF):選中選項(xiàng):[v]064 [v]065 [v]081。

組選項(xiàng):設(shè)置以下參數(shù)值

[064]tunnel-type.tag1=vlan

[065]tunnel-me

責(zé)任編輯:和碩涵

免責(zé)聲明:本文僅代表作者個(gè)人觀點(diǎn),與本站無關(guān)。其原創(chuàng)性以及文中陳述文字和內(nèi)容未經(jīng)本站證實(shí),對(duì)本文以及其中全部或者部分內(nèi)容、文字的真實(shí)性、完整性、及時(shí)性本站不作任何保證或承諾,請(qǐng)讀者僅作參考,并請(qǐng)自行核實(shí)相關(guān)內(nèi)容。

我要收藏

個(gè)贊

-

現(xiàn)貨模式下谷電用戶價(jià)值再評(píng)估

2020-10-10電力現(xiàn)貨市場,電力交易,電力用戶 -

PPT | 高校綜合能源服務(wù)有哪些解決方案?

2020-10-09綜合能源服務(wù),清潔供熱,多能互補(bǔ) -

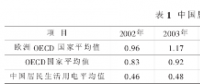

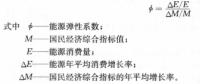

深度文章 | “十三五”以來電力消費(fèi)增長原因分析及中長期展望

2020-09-27電力需求,用電量,全社會(huì)用電量

-

PPT | 高校綜合能源服務(wù)有哪些解決方案?

2020-10-09綜合能源服務(wù),清潔供熱,多能互補(bǔ) -

深度文章 | “十三五”以來電力消費(fèi)增長原因分析及中長期展望

2020-09-27電力需求,用電量,全社會(huì)用電量 -

我國電力改革涉及的電價(jià)問題

-

電化學(xué)儲(chǔ)能應(yīng)用現(xiàn)狀及對(duì)策研究

2019-08-14電化學(xué)儲(chǔ)能應(yīng)用 -

《能源監(jiān)測與評(píng)價(jià)》——能源系統(tǒng)工程之預(yù)測和規(guī)劃

-

《能源監(jiān)測與評(píng)價(jià)》——能源系統(tǒng)工程之基本方法

-

貴州職稱論文發(fā)表選擇泛亞,論文發(fā)表有保障

2019-02-20貴州職稱論文發(fā)表 -

《電力設(shè)備管理》雜志首屆全國電力工業(yè) 特約專家征文

2019-01-05電力設(shè)備管理雜志 -

國內(nèi)首座蜂窩型集束煤倉管理創(chuàng)新與實(shí)踐

-

人力資源和社會(huì)保障部:電線電纜制造工國家職業(yè)技能標(biāo)準(zhǔn)

-

人力資源和社會(huì)保障部:變壓器互感器制造工國家職業(yè)技能標(biāo)準(zhǔn)

-

《低壓微電網(wǎng)并網(wǎng)一體化裝置技術(shù)規(guī)范》T/CEC 150

2019-01-02低壓微電網(wǎng)技術(shù)規(guī)范

-

現(xiàn)貨模式下谷電用戶價(jià)值再評(píng)估

2020-10-10電力現(xiàn)貨市場,電力交易,電力用戶 -

建議收藏 | 中國電價(jià)全景圖

2020-09-16電價(jià),全景圖,電力 -

一張圖讀懂我國銷售電價(jià)附加

2020-03-05銷售電價(jià)附加